Ihre Vorteile

-

24-Stunden-Hotline

Rufen Sie uns unter der IT‑Notfallnummer an: 0180 622 124 6. Wir sind rund um die Uhr für Unternehmen erreichbar und bieten sofortige Unterstützung.

-

Hochqualifiziertes Team

Unser Expertenteam setzt sich aus erfahrenen IT‑Forensikern, IT‑Sicherheitsspezialisten, Ingenieuren, Juristen und Informatikern zusammen.

-

Gerichtsverwertbare Gutachten

Wir erstellen für Sie gerichtsfeste Gutachten, in denen das Ergebnis der IT‑forensischen Analyse dokumentiert ist. Dabei halten wir alle rechtlichen Vorgaben ein.

Zertifizierte IT‑Forensiker für den Ernstfall

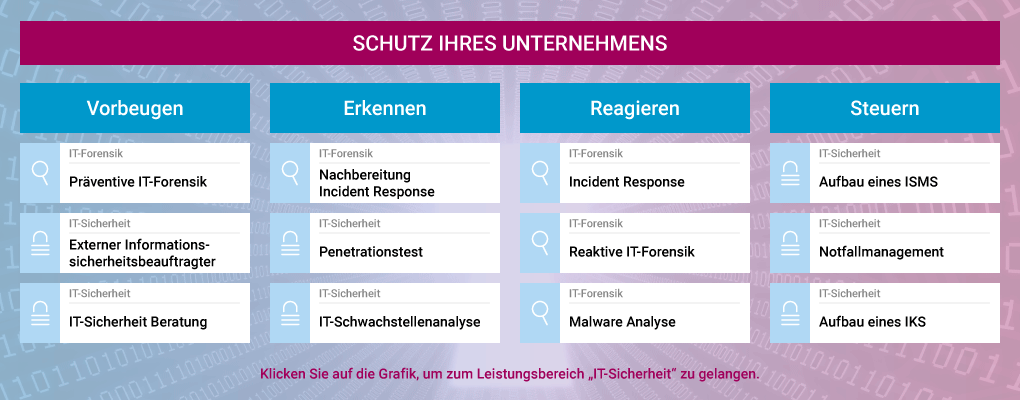

Wir unterscheiden unsere Bereiche so, dass Sie speziell auf Ihre Anfrage angepasste Leistungen von uns erhalten. Um mehr zu erfahren, wählen Sie einen der folgenden Bereiche:

Die Bedrohungen durch Cyberkriminalität in Unternehmen haben in den letzten Jahren immer weiter zugenommen. Trotz hoher IT‑Sicherheitsstandards können Angriffe oftmals nicht verhindert werden. Unser Team an hochqualifizierten IT‑Forensikern beschäftigt sich mit der digitalen Spurensuche und der sofortigen Reaktion auf IT‑Sicherheitsvorfälle sowie präventiven Maßnahmen. Bei rechtswidrigem Verhalten identifizieren, lokalisieren und analysieren wir digitale Spuren als gerichtsverwertbare Beweise. Dabei arbeiten wir entweder in unseren eigenen Forensiklaboren mit modernster technischer Ausstattung oder bei einem akuten Sicherheitsvorfall sofort und diskret vor Ort. Dabei schätzen unsere Cyber Forensiker die Tragweite des Angriffs ein und agieren zielorientiert, um Ausfallzeiten und die Schadenshöhe zu minimieren.

Neben der Analyse von Datenträgern und Incident‑Response‑Einsätzen vor Ort und Remote, können wir präventiv IT‑Sicherheitslücken lokalisieren und somit organisatorische und technische Maßnahmen empfehlen, um das Risiko eines Angriffs schon vorab zu minimieren und zur Steigerung der IT‑Sicherheit beizutragen. Mit uns können Sie Gefahren abwehren und ein hohes IT‑Sicherheitsniveau erlangen, um schon heute für die Gefahren von morgen gerüstet zu sein.

Warum ausgerechnet mit uns?

Bitte wählen:

Zertifizierungen mit höchsten Qualitätsstandards

Aufgrund der tiefgreifenden Expertise unserer Mitarbeiter sind wir Experten auf dem Gebiet der IT‑Forensik in Unternehmen. Das Spezialwissen wurde durch langjährige Berufserfahrung, abgeschlossene Bachelor- sowie Masterstudiengänge in der digitalen Forensik und international anerkannte Zertifizierungen mit höchsten Qualitätsstandards erworben.

Unser Team digitaler Forensiker kann Mehrfachzertifizierungen nachweisen und verfügen unter anderem dadurch über eine besonders hohe Fachkunde. Sie werden kontinuierlich weitergebildet, um auf dem schnelllebigen Gebiet der Digital Forensic und Incident Response stets auf dem neusten Stand zu sein.

Technik auf dem neusten Stand

Unser Expertenteam arbeitet ausschließlich mit Techniken, die auf dem neusten Stand sind. Daher ist unser hochmodernes IT‑Forensik-Labor mit einer umfangreichen Anzahl an professioneller Hard- und Software ausgestattet. Dieser Einsatz garantiert eine effiziente Analyse.

Durch einen zutrittsbeschränkten Raum (Asservatenkammer), gewährleisten wir eine sichere Aufbewahrung der Beweise und schützen sie somit vor Veränderungen oder gar Vernichtung. Hierdurch befolgen wir alle relevanten Datenschutz- und Sicherheitsmaßnahmen, um vertrauensvoll mit Ihrem Anliegen umzugehen.

Ausgezeichnete Sicherheit und Qualität

Unsere Abteilung für IT-Forensik ist nach ISO 27001 und ISO 9001 zertifiziert. Kaum ein Sachverständigenbüro für IT-Forensik verfügt über diese Zertifizierungen. Das macht uns zu gefragten Spezialisten.

Diese Zertifizierungen zeigen, dass die intersoft consulting services AG kontinuierlich nach Verbesserung der eigenen Dienstleistungen strebt, um die Zufriedenheit unserer Kunden und Mitarbeiter weiter zu erhöhen. Des Weiteren sorgt unser Informationssicherheitsmanagementsystem (ISMS) dafür, die Vertraulichkeit, Integrität und Verfügbarkeit der uns anvertrauten Informationen zu wahren.

Wir verifizieren noch manuell

Wir setzen einen hohen Qualitätsanspruch voraus. Unsere IT‑Forensik-Experten verlassen sich nicht nur auf automatisierte Tools. Die Ergebnisse einer IT‑forensischen Analyse werden von uns manuell verifiziert. Damit stellen wir sicher, dass wir eine Vielzahl an digitalen Spuren identifizieren, analysieren und diese gerichtsverwertbar aufbereiten.

Eine beweissichere forensische Analyse ist unabdingbar, um IT‑Sicherheitsvorfällen erfolgreich begegnen zu können. Bei diesem Prozess müssen alle rechtlichen Vorgaben eingehalten werden, damit die Gerichtsverwertbarkeit gewährleistet werden kann. Wir garantieren Ihnen eine zuverlässige und diskrete Vorgehensweise, sodass die Beweise vor Gericht verwertbar sind.

Angepasst auf Ihre individuellen Gegebenheiten

Wer aufgrund eines IT‑Sicherheitsnotfalls dringend Hilfe benötigt, findet bei uns die richtigen Ansprechpartner. Unsere IT‑Forensik-Experten sind bundesweit tätig.

Wir passen uns Ihren individuellen Gegebenheiten an. Sie entscheiden, ob eine IT‑forensische Analyse vor Ort oder in unserem IT‑Forensik-Labor stattfinden soll.

Schnelle Reaktion im IT-Sicherheitsnotfall

Eine schnelle Reaktion auf einen Cyber‑Angriff trägt maßgeblich zur Schadensbegrenzung bei. Daher reagieren wir auch außerhalb unserer Geschäftszeiten auf Ihre Anfragen und sind in dringenden Fällen unter unserer Notfallservice-Hotline (0180 622 124 6) rund um die Uhr für Sie erreichbar.

Wir ermöglichen Ihnen eine schnelle Verfügbarkeit unserer zertifizierten IT‑Forensik-Spezialisten. Ob vor Ort oder in unserem IT‑Forensik-Labor, wir stehen Ihnen jederzeit als professionelle Ansprechpartner zur Verfügung und garantieren Ihnen eine optimale Unterstützung.

Häufige Fragen zur IT‑Forensik

Wir sagen Ihnen, was die IT‑Forensik leisten kann.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) definiert die IT‑Forensik, auch als Digitale Forensik oder Computer Forensik bezeichnet, so: „IT‑Forensik ist die streng methodisch vorgenommene Datenanalyse auf Datenträgern und in Computernetzen zur Aufklärung von Vorfällen unter Einbeziehung der Möglichkeiten der strategischen Vorbereitung insbesondere aus der Sicht des Anlagenbetreibers eines IT‑Systems.“ (Leitfaden „IT‑Forensik“).

Vorfälle, die untersucht werden, haben meistens mit dem Verlust von Kunden- oder geheimen Unternehmensdaten zu tun. Diese können durch Hacker-Angriffe, internen Datendiebstahl/ Sabotage, oder ungewollte Veröffentlichungen ein Unternehmen schädigen.

Das streng methodische Vorgehen ist dabei von hoher Bedeutung, da nur so ein gerichtsfestes Gutachten erstellt werden kann. Streng methodisch heißt dabei, dass durchgehend eine Verifizierung aller Spuren besteht und alle angewandten Methoden in einer wiederholten Anwendung dieselben Ergebnisse liefern. Somit können IT‑Forensiker nicht nur die Geräte auswerten und feststellen, was passiert ist; sie erarbeiten mit den Betroffenen zudem, wie ein weiterer Vorfall verhindert und die IT‑Systeme sicherer gemacht werden können.

Dabei gibt es eine Unterscheidung, wann die IT‑forensische Analyse stattfindet. In der Post‑mortem‑Analyse wird der Vorfall nachträglich aufgeklärt, indem Spuren aus einer Kopie des Datenträgers gewonnen werden. In der Live‑Forensik wird die Analyse während der Laufzeit der Datenträger und Computernetze durchgeführt. Somit besteht die Möglichkeit, weitere Daten aus dem sogenannten flüchtigen Speicher gewinnen zu können.

Eine IT‑forensische Untersuchung verfolgt das Ziel, herauszufinden, wer für einen Vorfall und den daraus entstandenen Schaden verantwortlich ist, um den oder die Täter zur Rechenschaft ziehen zu können. Im Fokus stehen meist Angriffe von außen, jedoch werden dabei häufig lauernde Gefahren aus den eigenen Reihen unterschätzt. Um eine IT‑forensische Analyse durchführen zu können, gibt es wichtige Fragestellungen, welche beantwortet werden müssen.

Die Frage „Was ist geschehen?“ beinhaltet dabei den Grund der Untersuchung, ob z. B. Daten verschlüsselt worden sind oder ein Hacker Zugriff auf die Systeme hat und Geschäftsgeheimnisse ausspähen kann. Die zweite Frage „Wo ist es passiert?“ zielt auf die Systeme ab, ob Server und/oder Arbeitsrechner betroffen sind oder waren und wie viele. Die Frage „Wann ist es passiert?“ grenzt den Zeitraum des Angriffs ein. Es wird festgestellt, ob der Angriff schon seit mehreren Monaten läuft oder aktuell ist. Mit der Frage „Wer hat es getan?“ soll geprüft werden, ob der Angriff von außen kam oder innerhalb des Unternehmens stattgefunden hat, und ob die Vorfälle einer Person oder einem Personenkreis zugeordnet werden können. Mit der Frage „Wie ist es passiert?“ wird der Weg des Täters erarbeitet und welche Schritte nötig waren, um den Vorfall zu erzeugen. Zusätzlich kann die Fragestellung „Was kann gegen eine Wiederholung getan werden?“ relevant sein, wenn es insbesondere um eine Sicherheitsbewertung geht.

Um diese Fragen beantworten zu können, werden Informationen aus Computern, Servern und anderen elektronischen Geräten extrahiert und anschließend ein gerichtsfestes Gutachten erstellt. Darin sind die Ergebnisse aufbereitet und in einen Zusammenhang gesetzt.

Durch jahrelange Erfahrung in der IT‑Forensik können wir in der Regel im Erstgespräch den Umfang der IT‑forensischen Untersuchung präzise einschätzen. Viele Faktoren spielen bei IT‑forensischen Analysen eine wichtige Rolle. Um eine Analyse so kurz wie möglich halten zu können, ist es wichtig, den Zeitraum der Tat so genau wie möglich eingrenzen zu können. Wurden z. B. Daten seit drei Wochen abgezogen oder ist nur ein Tag betroffen? Anschließend werden Artefakte nur aus diesem Zeitraum untersucht und nicht aus der gesamten Laufzeit eines Systems. Der Aufwand einer Untersuchung wird also individuell mit Ihnen abgestimmt.

Ein weiterer maßgebender Faktor ist die Größe und die Anzahl der Datenträger, welche untersucht werden sollen. Zu Beginn eines jeden Auftrages werden forensische Master- und Arbeitskopien angefertigt. Hierbei werden forensische Kopien der Datenträger erstellt. In diesem Prozess werden die Inhalte 1:1 auf einen neuen Datenträger kopiert. Die Dauer hängt also von der Größe der zu kopierenden Datenträger ab.

Auch notwendige Tools zur Aufklärung des Falls sind für den Umfang entscheidend. Das liegt vor allem daran, dass die forensischen Tools ebenfalls Zeit benötigen, um die erstellten Kopien nach Informationen zu durchsuchen. Auch das Auslesen der Informationen aus den Datenträgern auf dem Auswertungsrechner variiert bei jeder Untersuchung. Die Ergebnisse einer Analyse werden daraufhin von uns per Hand verifiziert. Abschließend zu der IT‑forensischen Analyse wird ein gerichtsverwertbares IT‑Gutachten erstellt, worin sich die aufbereiteten Informationen befinden und für den entsprechenden Adressatenkreis beschrieben werden. In diesem Bericht werden die vorgenommenen Schritte und Ergebnisse der Analyse detailliert beschrieben.

Spezialisierte Berater für Ihre IT

ISO 27001 zertifiziert

Mit der Zertifizierung ihres Informationssicherheits-managementsystems (ISMS) nach ISO 27001 dokumentiert die intersoft consulting services AG ihre Fähigkeit, Vertraulichkeit, Integrität und Verfügbarkeit der ihr anvertrauten Informationen zu wahren. Die Kunden können damit auf eine angemessene Steuerung von Risiken vertrauen.

Zertifikat öffnen

Cyber-Security Practitioner

Mehrere Mitarbeiter der intersoft consulting services AG sind durch die Information Systems Audit and Control Association (ISACA) zum Cyber Security Practitioner (CSP) zertifiziert. Dies ist ein Zertifikatskurs in Kooperation mit der Allianz für Cybersicherheit vom Bundesamt für Sicherheit in der Informationstechnik (BSI). Damit ist man als Experte auf diesem Gebiet qualifiziert und in der Lage, einen Cyber-Sicherheits-Check durchzuführen, um die Cyber-Sicherheit in Unternehmen und Behörden zu beurteilen.

Deutscher Gutachter und Sachverständigen Verband e.V. (DGuSV)

Die intersoft consulting services AG ist für den Geltungsbereich „Forensische Datensicherung, Datenrekonstruktion, Datenauswertung“ als Firmenmitglied der Organisation Deutscher Gutachter und Sachverständigen Verband e.V. (DGuSV) eingetragen. Somit ist das Unternehmen auch in die Sachverständigenrolle des DGuSV für Firmenmitglieder eingetragen.

ISO 9001 zertifiziert

Mit der Zertifizierung seines Qualitätsmanagements nach ISO 9001 dokumentiert die intersoft consulting services AG ihr Streben nach stetiger Verbesserung der Dienstleistungen, Prozesse und Kosteneffizienz, um die Zufriedenheit von Kunden und Mitarbeitern weiter zu erhöhen.

Zertifikat öffnen

Advanced Persistent Threat (APT)

intersoft consulting ist qualifizierter APT-Response-Dienstleister des Bundesamtes für Sicherheit in der Informationstechnik (BSI) und dort offiziell gelistet. Damit erfüllt das Unternehmen die gemäß § 3 BSIG Auswahlkriterien, um gezielte Angriffe starker Gegner (Advanced Persistent Threat, APT) abzuwehren. Bei der Aufnahme als Dienstleister wird vom BSI auf eine Vielzahl von Kriterien geachtet. Eine durchgängige Erreichbarkeit sowie technische Ausstattung spielen dabei ebenso eine tragende Rolle wie juristisches Fachwissen.

Deutsche Gesellschaft für Kriminalistik e.V. (DGfK)

Die DGfK unterstützt uns bei der Beratung unserer Kunden durch Zugang zu umfangreichem Fachwissen und Netzwerkmöglichkeiten in der Kriminalistik-Fachwelt. Der Verband nimmt eine Netzwerkfunktion für Kriminalistik wahr und arbeitet mit der Unterstützung von Mitgliedern, um über aktuelle Entwicklungen zu informieren.

Competence Center for Applied Security Technology e.V. (CAST)

Als CAST-Mitglied genießen wir den Zugang zu einem etablierten Kompetenznetzwerk. Der Verein ist Ansprechpartner für IT-Sicherheit und modernster Informationstechnologie und bieten vielfältige Dienstleitungen sowie Wissens- und Erfahrungsaustausch auf hohem Niveau.

Allianz für Cyber-Sicherheit

Die Allianz für Cyber-Sicherheit (ACS) ist eine Initiative des Bundesamtes für Sicherheit in der Informationstechnik (BSI), welche sich proaktiv der Bekämpfung von Cyber-Bedrohungen widmet. Die intersoft consulting services AG ist Partner der ACS und engagiert sich proaktiv, um die IT-Sicherheit in Unternehmen zu stärken.

GIAC Certified Forensic Examiner (GCFE)

Unsere IT‑Forensiker Rames Razaqi, Joanna Lang-Recht, Henning Heicke und Robin Dahmer sind durch die Global Information Assurance Certification (GIAC) zum Forensic Examiner (GCFE) zertifiziert. Das macht sie zu gefragten Experten auf dem Gebiet der IT‑Forensik. Zuvor durchliefen sie das Training am SANS-Institut, welches für höchste Qualitätsstandards von Trainings auf dem Gebiet der IT‑Forensik und IT‑Sicherheit bekannt ist. Sie können auf Systemen hinterlassene Spuren durch Dateizugriffe, Datenlöschungen, Anschluss von externen Geräten, Programmausführungen, Benutzeraktivitäten im Netzwerk, Browsernutzung etc. identifizieren, sichern und auswerten.

GIAC Certified Forensic Analyst (GCFA)

Unsere IT‑Forensiker Joshua Mühlbauer und Matthias Behle sind durch die Global Information Assurance Certification (GIAC) zertifizierte Certified Forensic Analyst (GCFA). Mit der Qualifikation des GCFA verfügen wir über das Wissen und die Fertigkeiten fortgeschrittene Bedrohungen zu bearbeiten. Bei diesen werden oft komplexe Angriffstechniken wie persistente Bedrohungen oder anti‑forensische Maßnahmen eingesetzt, die es forensisch aufzuklären gilt.

GIAC Reverse Engineering Malware (GREM)

Unser IT‑Forensiker Joshua Mühlbauer ist durch die Global Information Assurance Certification (GIAC) zertifizierter Reverse Engineering Malware Experte. Zuvor durchlief er das Training am SANS‑Institut, welches für weltweit anerkannte Qualitätsstandards von Trainings auf dem Gebiet der IT‑Forensik und IT‑Sicherheit bekannt ist. Herr Mühlbauer ist als GREM‑zertifizierter Spezialist in der Lage die Funktionsweise von Malware nachzuvollziehen und das Innenleben einer Malware in IT‑forensischen Analysen sowie in Incident Response Vorfällen zu untersuchen.

GIAC Battlefield Forensics and Acquisition (GBFA)

Unsere IT‑Forensikerin Joanna Lang‑Recht ist durch die Global Information Assurance Certification (GIAC) zu GIAC Battlefield Forensics and Acquisition (GBFA) zertifiziert. Das zeichnet sie zur gefragten Expertin auf dem Gebiet der IT‑Forensik aus. Frau Lang‑Recht absolvierte das Training am SANS-Institut, welches für höchste Qualitätsstandards von Trainings auf dem Gebiet der IT‑Forensik und IT‑Sicherheit renommiert ist. Sie qualifiziert sich als Expertin zur Erfassung von digitalen Daten von unteranderem Apple- und Microsoft Endgeräten sowie Cloudanbietern wie SharePoint und Netzwerkspeichern. Frau Lang‑Recht ist in der Lage in maximal 90 Minuten die Daten zu identifizieren und zu bewahren.

Certified Information Systems Security Professional (CISSP)

Unsere IT-Security-Expertin Dorothee Monshausen ist Certified Information Systems Security Professional. Das Zertifizierungsverfahren prüft das Wissen über die 8 Domänen wie z.B. Informationssicherheit, Sicherheitsarchitekturen, Netzwerksicherheit und Forensik ab. Um ein CISSP-Zertifikat zu erlangen, müssen die Kandidaten eine schriftliche Prüfung absolvieren. Neben der mindestens 5-jährigen Berufspraxis in mehreren Domänen des CISSP müssen zur Erhaltung der Zertifizierung regelmäßig Nachweise zur Weiterbildung eingereicht werden. Dies garantiert ein stets aktuelles IT-Security-Wissen.

GIAC Cloud Forensics Responder (GCFR)

Unser IT-Forensiker Anton Frank ist GIAC-zertifizierter Cloud Forensics Responder (GCFR). Er ist damit spezialisiert auf die Sammlung und Auswertung von Protokollen von Cloud-Umgebungen, um bösartige und anormale Aktivitäten zu identifizieren. Der Fokus liegt auf AWS, Azure, M365, Google Workspace und Google Cloud Plattform.

Cyber-Sicherheitsnetzwerk (CSN)

Das Cyber-Sicherheitsnetzwerk (CSN) des Bundesamtes für Sicherheit in der Informationstechnik (BSI) ist ein freiwilliger Zusammenschluss qualifizierter IT‑Sicherheitsexperten für IT‑Sicherheitsvorfälle. Die intersoft consulting services AG stellt als Mitglied des CSN ihr Know-how zur Verfügung und ist als qualifizierter Dienstleister im Bereich Incident Handling / Response gelistet.

- GIAC Certified Forensic Examiner

- GIAC Certified Forensic Analyst

- GIAC Battlefield Forensics & Acquisition

- GIAC Reverse Engineering Malware

- GIAC Cloud Forensics Responder

- Bachelor of Science Informatik

- Fachinformatiker für Systemintegration

- Fachinformatiker für Anwendungsentwicklung

- Bachelor of Science Wirtschaftsinformatik

- Bachelor of Science Elektrotechnik

- Cyber Security Practitioner (ISACA)

- BSI zertifizierter APT‑Response‑Dienstleister

- Berufsbegleitende Studiengänge: Bachelor of Engineering IT‑Forensik & Master of Engineering Cybersecurity Industrial & Automotive

Referenzen

Standorte

Kontaktieren Sie uns

PDF-Download